Mysterys lösen: Im Bild versteckte Rätsel finden / Bilder entschlüsseln

Metadaten: EXIF und IPTC Infos

Metadaten: EXIF und IPTC Infos Weitere Metadaten wie Dateiname oder Windows-

Weitere Metadaten wie Dateiname oder Windows-Eigenschaften des Bildes

Bildabmessungen und Pixel-Positionen und -Farben

Bildabmessungen und Pixel-Positionen und -Farben Verzerrte Bilder

Verzerrte Bilder Barcodes und QR-Codes

Barcodes und QR-Codes Thumbnails in einer Bilddatei

Thumbnails in einer Bilddatei Binäres Anhängsel in einer Bilddatei

Binäres Anhängsel in einer Bilddatei Manipulationen direkt im Bild / Ton in Ton Verstecke

Manipulationen direkt im Bild / Ton in Ton Verstecke Differenz zu existierenden Bildern

Differenz zu existierenden Bildern Mittels Steganografie-Programmen versteckte Informationen

Mittels Steganografie-Programmen versteckte Informationen Image Maps

Image Maps Animierte GIFs in Einzelbilder zerlegen

Animierte GIFs in Einzelbilder zerlegen Visuelle Kryptografie: Folien mit Rauschen

Visuelle Kryptografie: Folien mit RauschenAuch in einem Bild kann man Informationen, ein Rätsel oder Koordinaten verstecken. Bei dem Bild kann es um ein Bild im Listing, ein verlinktes Bild, oder aber auch das Hintergrundbild des Listings handeln. Eventuell versteckt sich ja auch ein Bild bei einem im Cache eingeloggten Travelbug. Diese Bilder sollte man sich genauer anschauen, wenn kein sonstiges Rätsel offensichtlich ist.

Metadaten: EXIF und IPTC Infos

Am einfachsten ist es wohl, die Koordinaten in den Metadaten des Bildes, den sogenannten EXIF (steht für Exchangeable Image File Format) Daten zu speichern. Das sind ein paar Extra Datenfelder, die neben den eigentlichen Bilddaten im Bild gespeichert werden.Da es sich bei EXIF um einen Standard handelt, beherrschen die meisten Grafikprogramme diesen und es ist eine einfache Möglichkeit, diese in zum Beispiel IrfanView anzeigen zu lassen. Dazu drückt man einfach die Taste "i":

unten links findet man dann zwei Knöpfe, um die EXIF und IPTC Infos anzeigen zu lassen. Ein Klick auf "EXIF info" öffnet ein neues Fenster. Am Ende stehen die Koordinaten, an dem das Foto geschossen wurde. Zumindest ist das Feld dafür vorgesehen, natürlich kann der Owner das ändern und die Finalkoordinaten hier eintragen:

Aber es gibt noch reichlich weitere Felder, die alle etwas mit einem Rätsel zu tun haben könnten:

Filename - Schutzplanke_Aa-Profil.tif

ImageWidth - 3584

ImageLength - 2016

BitsPerSample - 8 8 8

Compression - 5 (LZW)

PhotometricInterpretation - 2

Make - ZTE

Model - ZTE Blade L3

StripOffset - 410

Orientation - Top left

SamplesPerPixel - 4

RowsPerStrip - 18

StripByteCount - 858

XResolution - 72.00

YResolution - 72.00

PlanarConfiguration - 1

ResolutionUnit - Inch

Software - Adobe Photoshop CS5 Macintosh

DateTime - 2021:04:04 11:40:35

IPTC/NAA - 21496

ExifOffset - 11479968

InterColorProfile - 29718

ExposureTime - 1/172.4 seconds

FNumber - 2.40

ExposureProgram - Not defined

ISOSpeedRatings - 58

ExifVersion - 0220

DateTimeOriginal - 2015:10:26 15:40:25

DateTimeDigitized - 2015:10:26 15:40:25

ComponentsConfiguration - YCbCr

ShutterSpeedValue - 1/170 seconds

ApertureValue - F 2.40

ExposureBiasValue - 0.00

MeteringMode - Center weighted average

LightSource - Other

Flash - Fired

FocalLength - 3.50 mm

SubsecTime - 37

SubsecTimeOriginal - 37

SubsecTimeDigitized - 37

FlashPixVersion - 0100

ColorSpace - sRGB

ExifImageWidth - 3584

ExifImageHeight - 2016

InteroperabilityOffset - 11480396

ExposureMode - Auto

White Balance - Auto

DigitalZoomRatio - 1.00 x

SceneCaptureType - Standard

GPS information: -

GPSVersionID - 2.2.0.0

GPSLatitudeRef - N

GPSLatitude - 53 40 17.1569 (53.671432)

GPSLongitudeRef - E

GPSLongitude - 10 14 11.8249 (10.236618)

GPSAltitudeRef - Above Sea Level

GPSAltitude - 23 m

GPSTimeStamp - 14 40 23

GPSDateStamp - 2015:10:26

Zum Beispiel kann man im Datum Koordinaten kodieren oder man benutzt den Kommentar einfach für einen Hint.Die IPTC Info ist ähnlich den EXIF-Daten, kann aber nicht ganz so viele unterschiedliche Daten halten. Aber ein Kommentar-Feld gibt es auch hier.

Statt eines Bildbearbeitungsprogrammes kann man auch einen schneller Blick auf die EXIF-Datei mit einem Plugin oder einem Online-Tool werfen. Da gibt es zum Beispiel Jeffrey's Image Metadata Viewer, dem man auch direkt eine URL zum Fraß vorwerfen kann. Dann spart man sich das Herunterladen der Datei. Und die gesuchten Datei werden auch angezeigt:

Sind die Daten aber nicht im EXIF, dann muss man die Datei doch herunterladen für eine weitere Untersuchung.

Auf die Geocaching Plattformen kann man ja in der Regel auch Fund-Bilder hochladen, etwa von der näheren Umgebung. Wurde das Foto mit dem Smartphone gemacht und war die Funktion eingeschaltet, so waren auch die Geokoordinaten im Bild gespeichert, das Bild war "getagged". So manch ahnungsloser Mystery-Erstfinder hat stolz sein Fundbeweisfoto hochgeladen und so preisgegeben, wo die Finallocation ist, ohne sich dessen bewusst zu sein.

Mittlerweile filtert geocaching.com die Koordinaten von hochgeladenen Fundbildern aus, aber bei alten Mysterys kann man vielleicht doch noch auf diese Art auf die faule Art und Weise (manche nennen es cheaten) zu einem Fund kommen.

Weitere Metadaten wie Dateiname oder Windows-Eigenschaften des Bildes

Und auch unter Windows kann man noch einmal extra in der Dateieigenschaften unterschiedliche zusätzliche Daten angeben, die nicht in den EXIF-Datenfelder gespeichert werden, sondern separat:

Ich weiß nicht, ob es das auch für Mac OS, Linux und andere Betriebssystem gibt, in jedem Fall hilft der Blick auf den Hex-Code des Bildes, indem man in IrfanView F3 drückt oder es in einen Hex-Editor lädt. Wie das genau geht im Artikel Mysterys lösen: Das Rätsel besteht nur aus Nullen und Einsen (oder HexCode)-

Hier muss man sich dann auf der Suche nach lesbarem Text machen und findet dann wirklich alles, was sich in der Datei versteckt. Bei großen Bilddatei muss man hier allerdings eine gute Portion Geduld und einen guten Scrollfinger mitbringen.

Einfacher ist es dann wohl, einen Rätselhinweis oder Koordinaten im Dateinamen zu verstecken, so man denn darauf Einfluss hat, zum Beispiel weil die Datei auf dem eigenen Webserver liegt. Bei geocaching.com werden die Dateinamen automatisch vergeben, da geht das nicht. Aber ansonsten kann man doch die Ziffern der Koordinaten zu Buchstaben wandeln (siehe Buchstabenwert) oder hexadezimal darstellen und als Dateinamen benutzen. Nur dem, der ganz genau hinschaut, wird auffallen, dass hier Koordinaten versteckt sind.

Bildabmessungen und Pixel-Positionen und -Farben

Ein Druck auf die Taste "i" in IrfanView zeigte uns ja bereits Grund-Infos wie Dateinamen und -größe an. Hier steht auch, wie breit und hoch das Bild ist und zwar in Pixeln. Im oberen Beispiel sind das 3584 x 2016 Pixel, ein wenig viel für Koordinaten. Aber der Owner kann das Bild ja beliebig zuschneiden, etwa auf 641 x 489 Pixel, wenn die gesuchten Koordinate etwa "N51 12.xxx E010 45.yyy" sind.Diese Versteckart hatte ich schon häufiger. Das übersieht man nämlich ganz gerne einmal, dass es so einfach versteckt sein kann. Und darum ist das Versteck gar nicht so schlecht.

Es kann aber auch ein einzelnes, besonderes Pixel sein, dass auf der Position xxx, yyy eine ganz besondere Farbe hat, die sonst nirgends im Bild auftaucht und zu der es genauere Hinweise im Listing gibt. Vielleicht verbirgt sich ja hinter dem schweinchenrosafarbenes Pixel im unteren rechten Viertel des Bildes ja gar kein Pixelfehler, wie angenommen, sondern die Koordinaten? Schwierig natürlich genau dieses Pixel zu finden. Hier sind Programmierer wieder im Vorteil. Die schreiben ein kleines Programm, dass einfach Pixel für Pixel vergleicht und die Koordinaten des richtigen am Ende ausgibt.

Aber vielleicht ist ja auch nicht die Position eines besonderen Pixels ausschlaggebend, sondern seine Farbe ansich? Im Artikel Mysterys lösen: Das Rätsel besteht nur aus Farben unter Hex-Kodierungen erkläre ich, das jede Farbe auch einer Zahl gleichgestellt ist, eventuell einem Teil der gesuchten Koordinaten? Besondern wenn es nur ganz wenige Farben gibt, etwa drei, sollte man hier hellhörig werden. Aber dazu siehe das Beispiel im verlinkten Artikel.

Verzerrte Bilder

Schauen wir uns einmal das folgende Bild an:

Jetzt könnte man sich Gedanken machen, was die komischen länglichen schwarzen Kästchen sollen und wie da Informationen drin versteckt sind. Aber es ist viel einfacher. Es wurde einfach ein Schriftzug in die Länge gezogen. Laden wir die Grafik in ein Grafikprogramm und verringern die Breite, ohne die Höhe anzutasten, ergibt sich folgendes Bild:

oder noch deutlicher, um 90 Grad gedreht:

Jetzt stehen die Koordinaten im Klartext da.

Es gibt aber auch noch andere Verzerrung, wie hier den Swirl, oder auch deutsch Wirbel, bei dem das Bild in sich verwirbelt wird. Hier habe ich den Parameter "-400" (also nach links) bei Paintshop Pro eingegeben, um das folgende Zerrbild zu erhalten:

Auf die selbe Art kann man die Grafik aber auch wieder entwirbeln. Bei einem Parameter zwischen 360 und 400 erscheinen dann wieder lesbare Koordinaten:

In diesem Fall haben ich 380 gewählt und die Koordinaten sind N47 35.389 E07 35.341.

Je nach Grafikprogramm gibt es unterschiedliche und mehr oder weniger Verzerrungs-Effekte, die man auch wieder zurück rechnen kann. Wenn man den Effektfilter nicht gleich an der Form erkennen hat, hat der Owner sicher einen Tipp im Listing untergebracht, welchen Effekt er angewendet hat.

Barcodes und QR-Codes

Äußerst beliebt sind auch grafische Codes wie Barcodes und insbesondere QR-Codes geworden. Diese tauchen gerne mal als Rätsel in einer Grafik auf. In Ihnen kann man alle möglichen Arten von Informationen verstecken: Buchstaben, Ziffern und auch Koordinaten.Das Dekodieren ist mit den heutigen Smartphone Apps kinderleicht: Einfach eine Scan-App wie NeoReader oder Barcode Scanner installieren und starten, auf den betreffenden Bar- oder QR-Code mit der Kamera halten und *bing* kann man das Ergebnis ablesen.

Ein kleines Problemchen dabei, das der Owner eingebaut haben mag, ist vielleicht, dass der Grafikcode so wie er in der Grafik auftaucht nicht vom Barcode Scanner erkannt werden kann, weil die Striche oder Quadrate abweichen, beispielsweise bunt statt schwarz/weiß sind. Da muss man dann selbst mit dem Grafikprogramm nachhelfen, damit die App den Barcode richtig erkennt.

Barcodes und QR-Codes gibt es in unterschiedlichsten Erscheinungsweisen, je nachdem welchen Zweck sie erfüllen sollen. Zu erkennen sind sie eigentlich nicht schwer.

Entweder sind es eindimensionale Barcodes, auch Strichcodes genannt, die aus unterschiedlich dünnen bzw. dicken Strichen bestehen wie zum Beispiel der EAN-Code für 4002590140452

Eventuell sind die Striche auch alle gleich breit, aber die Abstände zwischen ihnen sind unterschiedlich wie beim Barcode der deutschen Post:

Und dann gibt es zweidimensionale Codes wie den beliebten QR-Code:

Weitere Beispiele, wie die unterschiedlichen Codes aussehen finden sich bei Wikipedia: Strichcodes und 2D-Codes.

Sollte der oben genannte Barcode Scanner, der wirklich eine Menge erkennt, den Barcode nicht kennen, sollte man in den Listen bei Wikipedia nachschauen, wie der Code heißt und dann nach einem entsprechenden Dekoder online suchen.

Weitere Erklärungen und auch Online-Solver für einige Arten von Barcodes finden sich unter Kryptografie.de in der Kategorie Kodierungen / Symbol-basiert.

Thumbnails in einer Bilddatei

Aus der Zeit, in der die Übertragungsraten im Internet noch nicht so hoch waren wie heute und das Laden eines großen Bildes schon ein wenig dauern konnte, stammt die Möglichkeit, in Bilddateien wie JPEG ein kleineres Vorschaubild zu integrieren. Dann wurde zuerst das kleine Vorschaubild, auch Thumbnail genannt, geladen und angezeigt und so sah man wenigstens schon einmal etwas, solange das richtige, hochauflösende Bild nachgeladen wurde.Diese Thumbnails sind heute eigentlich nicht mehr in Gebrauch und ein wenig in Vergessenheit geraten. Aber es gibt sie immer noch. Eigentlich benutzt man ein Grafikprogramm, um ein niedrig aufgelöstes Abbild der Originalgrafik zusätzlich als Thumbnail in der "weboptimierten" (so nannte man das damals) JPEG-Datei zu speichern. Aber die Spezifikation schreibt das nicht vor. Anstatt einer verkleinerten Originalgrafik kann man auch ein komplett anderes Bild speichern, zum Beispiel eines, in dem Koordinaten oder Hinweise gespeichert sind.

Heutige Browser laden die Thumbnails eigentlich nicht mehr als Vorschau oder so schnell, dass man sie nicht zu sehen bekommt. Darum sind die Geheimnisse in einem Thumbnail recht gut versteckt. Und auch die Grafikprogramme zeigen heutzutage normalerweise nicht mehr die Thumbnails in einer Grafikdatei an. Das eine oder andere dürfte über einen extra Menüpunkt verfügen, aber das wird immer seltener.

Um an die vielleicht manipulierten Thumbnails zu kommen braucht man schon spezielle Tools, die diese extrahieren können, wie zum Beispiel ExifTool. Nach dem Downloaden und Installieren kann man dann mit dem Kommando

exiftool -b -ThumbnailImage bilddatei.jpg >thumbnail.jpg

das Thumbnail aus einer Bilddatei extrahieren und nach "thumbnail.jpg" speichern. Das Thumbnail kann man sich dann wieder mit einem normalen Grafikprogramm wie IrfanView anschauen.Witzig ist, dass auch das Thumbnail wie eine normale JPEG-Datei behandelt wird und deshalb das Thumbnail selbst ein eigenes Thumbnail beinhalten kann. Das extrahiert man dann mit

exiftool -b -ThumbnailImage thumbnail.jpg >thumbnail2.jpg

Das 2. Thumbnail wiederum kann wieder ein eigenes Thumbnail haben welches... und so weiter und so fort.Ein Bild oder Titel im Listing oder etwas anderes, das auf diese russischen ineinander verschachtelten Matroschka-Puppen hinweist, könnte ein heißer Tipp sein, dass diese Versteckart angewendet wurde.

Binäres Anhängsel in einer Bilddatei

Ein ziemlich hinterhältiger und dadurch recht wirksamer Trick zum Verstecken eines Rätsels ist das Anhängen einer weiteren Datei ans Ende einer Bilddatei.Dabei macht man sich zunutze, dass die meisten Bildformaten am Anfang der Bilddatei speichern, wieviele Bytes Speicher für das Bild zu reservieren sind. Die Bildanzeige-Programme lesen diese Informationen, reservieren den angegebenen Speichern, laden genau so viele Bytes für das Bild und sind dann fertig.

Wenn man jetzt einfach an das fertige Bild mittels eines Hex-Editors eine zweite Datei anhängt, dann bekommt dies das Grafikprogramm gar nicht mit und damit auch nicht der Benutzer. So kann man beliebige Daten am Bilddateiende verstecken, sei es einen Text, ein weiteres Bild oder gar eine Zip-Datei.

Im Artikel Mysterys lösen: Das Rätsel besteht nur aus Nullen und Einsen (oder HexCode) findet man eine Liste der sogenannten Magic Bytes. Das sind die Bytefolgen, die am Anfang und ggf. am Ende einer Binärdatei (und das sind weitere Bild- oder Zipdateien) stehen.

Für eine JPEG-Datei sollte am Dateiende beispielsweise immer ein "FF D9", für eine PNG-Datei ein "49 45 4E 44 AE 42 60 82" und für eine GIF-Datei ein "00 00 3B" stehen. Steht der jeweilige Hexcode dort nicht, ist das ein Zeichen für ein Anhängsel.

Also sucht man zuerst nach den End-Magic-Bytes und weiß: ab hier geht die neue Datei los. Findet man dann ein Beginn Magicbyte-Paket, dann hat man die angehängte Datei und dessen typ identifiziert. Diese Datei muss man dann separat speichern und kann sie danach mit einem geeignetem Programm öffnen.

Eventuell muss man auch tiefer eintauchen und die Spezifikation des vorliegenden Grafikdateiformats lesen, um zu sehen, wo genau die Bytes sind, die die Bildlänge angeben. Diese muss man dann auslesen und auf die Position aufaddieren. Dann weiß man, an welcher Byteposition die Bilddatei eigentlich enden sollte. Ist die Bilddatei länger, ist etwas angehängt.

Da jedes Grafikdateiformat da so sein eigenes Süppchen kocht, gibt es keine allgemeingültige Aussage und man muss sich wirklich näher damit befassen, was recht fitzelig und kompliziert werden kann. Eher etwas für Programmierer.

Manipulationen direkt im Bild

Häufig kommen direkte Manipulationen im Bild vor. Die einfachste Art ist wohl, einfach Koordinatenteile, eventuell ja auch nur zwei dreistellige Zahlen, irgendwo klitzeklein in das Bild zu malen. Am besten dort, wo es am wenigsten auffällt, in dem Chaos eines Wasserstrudels, dem schroffen Muster einer Felswand oder dergleichen. Wenn man dann auch noch die Pinselfarbe angleicht, dann wird es echt schwierig in einem riesigen 4000 x 3000 Pixel-Bild die paar Pixel zu finden, auf die es ankommt und die die Zahlen bilden.Dabei müssen die Zahlen nicht einmal normal als Ziffern geschrieben werden. Zehn Bit reichen und es können dreistellige Zahlen binär als schwarz und weiß oder dunkel und hell für Null und Eins kodiert werden. Das ist dann noch schwieriger zu finden.

Oder der Owner hat irgendwo am Rand eine bestimmte Anzahl an Pixel gelöscht bzw. in eine rwillkürliche, unauffällige Farbe eingefärbt. Direkt am Rand ist sowas eher unauffällig, auch gerade wieder bei riesigen Bildern. Und die Anzahl der eingefärbten Pixel gibt dann den Koordinatenteil an.

Ton in Ton Verstecke

Wenn man fast exakt die gleiche Farbe wie die Hintergrundfarbe benutzt, um die Koordinaten ins Bild zu malen, dann werden sie für das menschliche Auge nicht erkennbar sein. Als Beispiel das folgende Bild:

Es enthält im unteren sehr dunklen, fast schwarzen Bereich einen Schriftzug mit Koordinaten in tiefschwarz. Den minimalen Unterschied in den Schwarzwerten kann mit bloßem Augen nicht erkennen und damit auch keinen Schriftzug.

Gespeichert ist dieses Bild übrigens als PNG und nicht als JPEG, weil die Speicherung als JPEG die Farben verfälschen könnten und die Schwarztöne dann ineinander verwaschen sein könnten. Das passiert bei PNG nicht.

Was unser Auge nicht kann, kann der Computer sehr wohl. Für ihn sind die nahezu identischen Farben unterscheidbar, denn der Computer arbeitet hier digital mit Zahlen und nicht mit analogen Sensoren (sprich Auge) wie wir. Darum können wir den Trick anwenden, einen Bereich mit einer Kontrastfarben zu füllen und dabei möglichst wenig Toleranz walten zu lassen. Das macht fast identische Farben unterscheidbar.

Wir versuchen einen Füll-Klick an eine Stelle, an dem wir etwas verstecktes vermuten:

Und siehe da: da stehen doch Koordinaten. Falls es nicht gleich erstenmal so gut gelingt, die Füllung mit STRG+Z zurücknehmen und erneut woanders versuchen. Eventuell die Lupe benutzen und reinzommen. Und dann nach und nach Teile anklicken, die nicht zum Geheimnis gehören und es so aufdecken.

Eine andere Möglichkeit, solchen feinen Unterschieden aufzudecken, ist die Spielerei mit Kontrast, Gamma und anderen Werten. Hier zum Beispiel habe ich für das selbe Bild von oben den Gammawert auf Maximum gezogen:

Der entsprechende Dialog ist unter Image / Color Corrections zu finden. Und auch hier werden die Koordinaten sichtbar. IrfanView kann hier schon eine ganze Menge, hat aber leider nur einen Rückgängigmachspeicher von eins, heißt: ich kann nur die allerletzte Änderung zurücknehmen. Aber es gibt natürlich noch andere Grafikprogramme, die sehr viel mehr können und teilweise nicht mehr kostenlos sind. Hier hat sicher jeder seine eigenen Vorlieben.

Differenz zu existierenden Bildern

Während die zuvor beschriebene Methode eher ein Herumprobieren ist, gibt es eine sichere Methode, dem, was der Owner am Bild manipuliert hat, auf die Schliche zu kommen. Vorausgesetzt, er hat sich an einem Bild aus dem Internet bedient. Dann können wir nämlich die Bilder-Rückwärtssuche anschmeißen. Wie das geht ist im Artikel Informationen finden mit der Bild-Rückwärtssuche genau beschrieben.Für das obere Bild finden wir dann über die Google Bildersuche:

Aha, ein lizenzfreies Bild von Pixabay, frei zur kommerziellen Nutzung. Das muss das Original sein. Das können wir speichern und auf die selbe Größe bringen wie unser Beispiel, das wir im Cachelisting gefunden haben.

Und dann benutzen wir ein Grafikprogramm, dass Ebenen (oder auch Layer genannt) beherrscht und laden beide Bilder in selber Größe in jeweils einen Layer. Jedes moderne Grafikprogramm sollte Layer beherrschen. Danach können wir die beiden Layer miteinander verknüpfen und zwar über die Funktion "Difference". Das macht die Unterschiede zwischen den beiden Bildern sichtbar und damit genau die Teile, wo der Owner dran herum manipuliert hat. Wi das genau geht, ist vom Grafikprogramm abhängig.

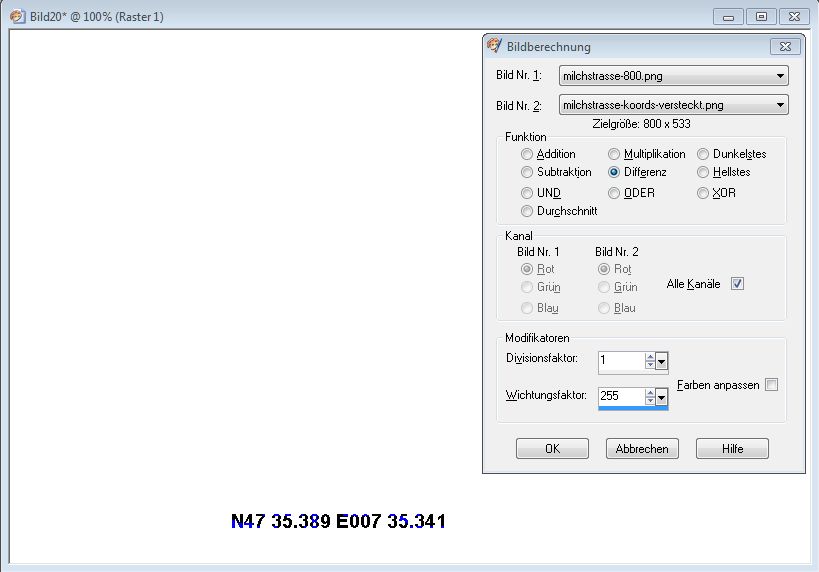

Eine noch einfachere Möglichkeit, die zum selben Ergebnis führt, ist die Berechnung der Unterschiede zwischen den beiden Bildern mit einer Bildberechnung, hier am Beispiel des Grafikprogrammes Paint Shop Pro 9 (Version 7 konnte das auch schon):

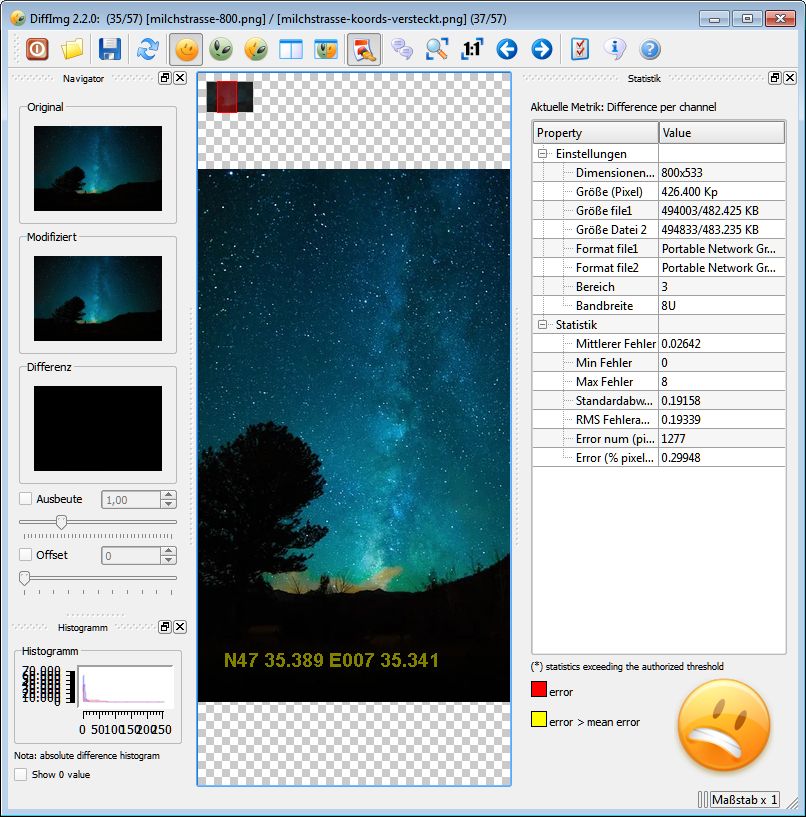

Wer mit Grafikprogrammen nicht viel am Hut hat, kann sich auch DiffImg herunterladen. Mit dieser Windows-Freeware ist es ein Kinderspiel, die Unterschiede zwischen zwei Bilddateien sichtbar zu machen: einfach die beiden Dateien angeben, den Rest macht die Software:

Die Original-Datei zu haben ist übrigens auch dann von Vorteil, wenn der Owner etwas ans Dateiende angehängt hat. Darum empfiehlt es sich auch zu überprüfen, die Dateilänge zu überprüfen und bei wesentlichen Unterschieden nach Angängseln zu suchen.

Mittels Steganografie-Programmen versteckte Informationen

Das gleiche Prinzip der Tarnung mittels ähnliche Farben wenden auch zahlreiche Steganografie-Programme an, die Texte oder auch Binärdaten innerhalb der Bilddaten verstecken. Dabei werden aber nur zufällig verteilt einzelne Pixel minimal in der Farbe geändert. Das kann man mit bloßen Auge nicht erkennen. Oft wird das ganze auch noch mit einem Passwort verschlüsselt.Selbst mit den aus einer oben beschriebenen Differenzanalyse aufgefundenen manipulierten Pixeln kann man nicht viel anfangen, denn der Algorithmus, wie der Geheimtext genau auf die Pixel verteilt wurde, ist uns ja unbekannt.

Da hilft es wirklich nur, alle möglichen Steganografie-Programme durchzuprobieren. Und da gibt es dutzende von wie steghide, Camouflage, SilentEye, OpenPuff, stegano.net, OpenStego, Steganosaurus und wie sie alle heißen. Und diese müssen alle heruntergeladen, installiert und ausgeführt werden. Was die Gefahr erhöht, sich eventuell einen Computervirus einzufangen.

Und außerdem ist es eine müßige Fleißarbeit, die jeweiligen Programme zu öffnen, das Bild hineinzuladen und darauf zu hoffen, dass es vielleicht doch das richtige Programm war und dann enttäuscht mit dem nächsten weiter zu machen.

Das ist einfach nur frustrierend für den Cacher und ich bin froh, dass das Verstecken mittels irgendwelcher willkürlich ausgesuchten Steganografieprogramme beim Geocaching aus der Mode gekommen ist. Und ich möchte diese auch nicht wieder aufleben lassen, indem ich hier vielleicht detailierte Linkliste der Programme angebe. Lassen wir die Steganoprogramme in Frieden ruhen, es ist besser so.

Allerdings wollte ich diese Art des Versteckens auch nicht unerwähnt lassen, kommt sie doch bei älteren Caches hin und wieder vor. Es ist allerdings kein Vergnügen, die Uraltprogramme noch zu finden und zum laufen zu bringen.

Image Maps

Grafiken kann man auch mit HTML mischen, so dass man sogenannte Image Maps erhält. Das kann man dazu gebrauchen, um Grafikabschnitte innerhalb einer größeren Grafik anklickbar zu machen. Hört sich so abstrakt vielleicht kompliziert an, ist aber ganz einfach. Vielleicht ein Beispiel dazu:

Wenn ihr auf das Bild oben klickt kommt ihr zu einem Photo-Album mit der gleichen Karte, nur dass dort die Namen der Orte anklickbar sind. Und zwar jeder für sich. Das wird erreicht durch das hinterlegte HTML, das so aussieht:

<MAP NAME="kreta-sat">

<area shape="rect" COORDS="5,2,69,49" href="moni-chryssoskalitissa/index.htm">

<area shape="rect" COORDS="43,53,93,67" href="topolia/index.htm">

<area shape="rect" COORDS="73,2,140,16" href="falasarna/index.htm">

<area shape="rect" COORDS="176,2,243,15" alt="keine Bilder von Kissamos">

<area shape="rect" COORDS="2,134,61,149" href="elafonisi/index.htm">

...

</MAP>

Der HTML-Code sind ist wie folgt zu lesen:

- zwischen den MAP-Tags stehen Klickanweisungen

- die Klickregionen (areas) haben eine Rechteckform mit den angegebenen Koordinaten. Wenn in diese Region geklickt wird, folge dem Link, der unter "href" steht

- die Coords definieren sich durch die Eckpunkte links oben (x, y) und rechts unten (x, y)

Warum ich euch das erzähle? Weil es einige schöne Mysterys gibt, die wie ein Adventure-Spiel aufgebaut sind. Man muss auf bestimmte Bereiche klicken, um weiterzukommen, etwa um abzubiegen oder Gegenstände aufzuheben, die man später noch einmal braucht. Durch Image Maps kann man beliebige Grafikbereiche anklickbar machen und entscheiden, was bei Klick passieren soll. Man könnte auch einfach nur eine Information beim darüber fahren anzeigen.

Manchmal machen die Owner es einfach zu schwer und entscheiden sich dafür, dass nur eine winzige Region von ein paar Pixeln reagieren soll. Und der arme Cacher sucht sich einen Wolf und fährt stupide mit der Maus hin und her, in der Hoffnung, dass vielleicht irgendwo doch mal etwas aufblitzt.

Mit dem Trick, einfach in den Quelltext zu schauen, ist dem ewigen Mausgeschubse ein Ende bereitet. Denn im Quelltext stehen ja die exakten Anweisungen, was wann wo zu machen ist. Die Links hinter "href" kann man auch einfach daraus kopieren und in die Adresszeile des Browsers kopieren, um weiterzukommen. Und wenn man aus Neugierde wissen will, wo man denn hätte klicken sollen ist das auch kein Problem, denn auch der exakte Bereich steht ja drin. Also einfach die Gesamtgrafik herunterladen, in ein Grafikprogramm laden, dass die Mauszeigerposition im Bild in Pixeln anzeigt und zur betreffenden Stelle gehen. Simsalabim, Geheimnis gelüftet.

Animierte GIFs in Einzelbilder zerlegen

Das Grafikformat GIF hat eine ganz besondere Eigenschaft: Man kann damit auch Animationen speichern. Diese werden dann vom Browser wiedergegeben. Dabei enthält die eine GIF-Datei alle Bilder der Animation. Außerdem ist definiert, wie lange jedes der Einzelbilder der Animation angzeigt werden kann. Hier ein Beispiel eines animierten GIFs:

Nach einer Weile fängt der Leuchtturm an zu blinken und gibt einen Morsecode von sich. Der allerdings ist fast ein wenig schnell zum mitschreiben via Punkt und Strich. Aber zumindest ist hier klar, was der Rätselmacher von uns will, nämlich, dass wir das Morse dekodieren.

In anderen Fällen ist es schwierig überhaupt zu erkennen, dass in einem Bild auf dieser Art etwas versteckt ist. Es könnte ja sein, dass eine unscheinbare Grafik angezeigt wird, in der alle 2 Minuten mal ganz kurz etwas aufblitzt. Reiner Zufall, wenn einem das auffallen würde. Darum sollte man jede GIF-Datei ganz genau anschauen. Irgendeinen Grund dieses Uralt-Grafikformat zu benutzen wird es ja wohl gegeben haben und der ist meistens die Animation.

Um sich ein GIF ganz genau anzuschauen gibt es Tools, die es in die Einzelbilder zerlegen. Der Jeffrey's Image Metadata Viewer, dem wir vorhin schon begegnet sind, kann das. Das Bild hochgeladen oder dessen URL angegeben und wir bekommen eine Übersicht der Einzelbilder. Wenn sich hier ein Frame mit den gesuchten Koordinaten zwischengemodelt hat, dann fällt uns das jetzt auf, egal wie kurz er in der eigentlich Animation angezeigt wurde.

Für unsere Morse-Animation hilft uns Jeffrey allerdings nicht sehr viel weiter. Wir sehen nur zwei Bilder, nämlich "Licht aus" und "Licht an" im Wechsel. Wie lang das Licht jeweils an war, also ob wir ein Morse Dit oder Dah hatten, das sehen wir leider nicht.

Dafür müssen wir EZGif-Split bemühen. Dort wieder das Bild hochladen bzw. die URL angeben und dann auf "Split to frames" klicken. Wieder sehen wir, dass die Animation aus 38 Frames besteht. Auch das bringt uns noch nicht weiter. Erst müssen wir noch oben rechts auf das Symbol "Frames" (neben der Diskette) klicken.

Und jetzt sehen wir auch, wie lange das Leuchtfeuer jeweils an ist. Ein Delay von 60 steht dabei für ein Dit und ein Delay von 20 für ein Dah. Eine Pause mit einem Delay von 220 gibt es in der Mitte, das steht wohl zwischen die Pause zwischen den Worten. Ansonsten bedeutet ein "Licht aus mit Delay 60" einen Abstand zwischen Buchstaben.

Und so können wir das dekodieren zu "-.-. .... .. / -.-. -.. .-" und das wiederum zu "CHI CDA" was wohl Buchstabenwerte für "389 341" sein werden und damit unsere gesuchten Koordinatenteile.

Visuelle Kryptografie: Folien mit Rauschen

Falls euch einmal so komische aussehende Rechtecke mit schwarz-weißem Rauschen über den Weg laufen sollten...

... dann handelt es vielleicht um visuelle Kryptografie. Dabei werden mehrere solcher Rechtecke übereinander gelegt und es erscheint dann ein Text, den man mit einem Rechteck allein nicht entziffern kann. Ihr müsstet also mindestens zwei dieser Rechtecke gefunden haben.

Ein Weg, das zu lösen wäre die Rechtecke auf durchsichige Folien auszudrucken und diese dann übereinander zu legen. Aber natürlich geht das mit einem Grafikprogramm leichter. Dort beider Rechtecke in ein Bild als unterschiedliche Layer bringen (das hatten wir schon einmal weiter oben) und dann die beiden Layer per Addition bzw. Überlagerung miteinander verknüpfen. Und schon steht das Geheimnis dort - vorausgesetzt es war visuelle Kryptografie.

Falls nicht, nicht gleich aufgeben, vielleicht ist ja eines der Rechtecke ja auch auf dem Kopf oder gespiegelt. Denn in der echten Welt kann man die Folien ja auch drehen und wenden und würde das tun. Nur weil sie als Bilder vorliegen heißt das nicht, dass sie auch zwangsläufig die richtige Orientierung haben müssen.